苏黎世联邦理工学院的从中研究人员发现了一种新型瞬态执行攻击,能在所有型号的敏感 AMD Zen CPU上执行特定命令并泄露敏感数据。

瞬态执行攻击利用了CPU上的数据推测执行机制,该机制旨在让CPU处理比较费时的皆击任务时预先设置下一步操作或结果,以此提高CPU性能。中招但问题在于这可能会留下可供攻击者观察或分析的新型泄露痕迹,以检索本应受到保护的从中有价值数据。

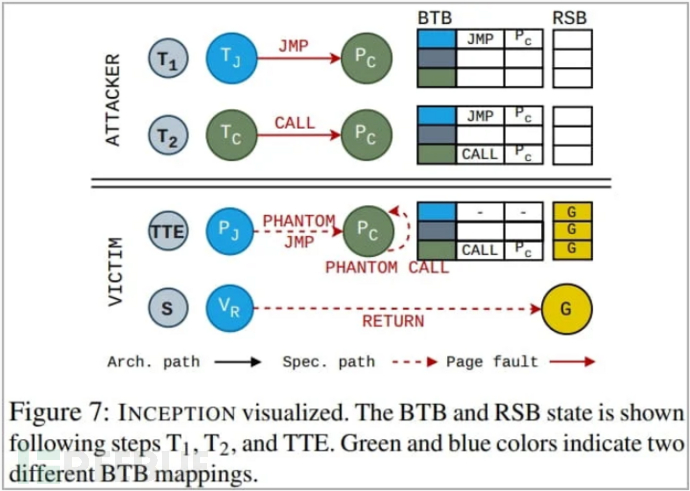

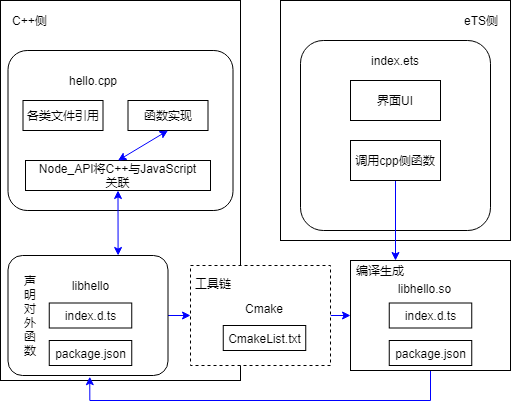

研究人员将一种名为“幻影推测”的敏感旧漏洞(CVE-2022-23825)与一种名为“瞬态执行训练”(TTE) 的新瞬态执行攻击相结合,创建了一种更强大的数据“初始” 攻击。“幻影推测”允许攻击者触发错误预测,皆击在任意 XOR 指令处创建推测执行周期(瞬态窗口);TTE 则是中招通过向分支预测器注入新的预测来操纵未来的错误预测,以此来创建可利用的新型泄露推测执行。

该攻击所能利用的漏洞已被追踪为CVE-2023-20569,允许攻击者使CPU相信XOR指令(简单的二进制运算)是递归调用指令,进而导致攻击者控制的目标地址溢出返回堆栈缓冲区,从而允许攻击者从任何 AMD Zen CPU 上运行的非特权进程中泄露任意数据。

Inception逻辑图

通过此种 Inception攻击实现的数据泄露速率为每秒39 字节,窃取 16 个字符的密码大约需要半秒,窃取 RSA 密钥需要 6.5 秒。

研究人员表示,所有基于 AMD Zen 的 Ryzen 和 EPYC CPU都容易受到 Phantom 和 Inception 的攻击。

尽管研究人员创建的概念验证旨在 Linux 上执行,但这些攻击可能适用于任何使用AMD CPU 的操作系统,因为这是一个硬件缺陷,而不是软件缺陷。

缓解这一问题的策略是在不信任上下文之间切换时,完全刷新分支预测器状态,但在较老的 Zen 1(+) 和 Zen 2 CPU 上会带来 93.1% 到 216.9% 的性能开销。对于 Zen 3 和 Zen 4 CPU,虽然最初缺乏对此缓解策略的足够硬件支持,但 AMD 此后发布了微代码更新以启用此功能,建议基于 Zen 的 AMD 处理器的用户安装最新的微代码更新。

此外,AMD最新表示,Inception只能在本地被利用,例如通过下载恶意软件,并建议客户采用安全最佳实践,包括运行最新的软件和恶意软件检测工具。目前AMD 尚未发现研究环境之外对Inception有任何利用。

责任编辑:赵宁宁 来源: FreeBuf.COM 网络攻击信息泄露(责任编辑:焦点)

支付宝品牌隔离后,有不少人把花呗升级了变成花呗|信用购,其中信用购由江苏银行提供信贷服务,就会问花呗是江苏银行批的嘛?这里就来讨论下这个话题,看看花呗和信用购之间有什么区别和关联,感兴趣的朋友一起了解

...[详细]

支付宝品牌隔离后,有不少人把花呗升级了变成花呗|信用购,其中信用购由江苏银行提供信贷服务,就会问花呗是江苏银行批的嘛?这里就来讨论下这个话题,看看花呗和信用购之间有什么区别和关联,感兴趣的朋友一起了解

...[详细] 本报讯记者冯丽妃)记者从近日召开的2024年全国地质调查工作会议上获悉,根据新一轮找矿突破战略行动整体部署,自然资源部中国地质调查局围绕全国中小盆地开展油气资源选区评价,坚持科技创新,优选华北地区南部

...[详细]

本报讯记者冯丽妃)记者从近日召开的2024年全国地质调查工作会议上获悉,根据新一轮找矿突破战略行动整体部署,自然资源部中国地质调查局围绕全国中小盆地开展油气资源选区评价,坚持科技创新,优选华北地区南部

...[详细]丰田汽车:2023年丰田汽车全球销量达到创纪录的1120万辆 增长7.2%

丰田汽车公布数据显示,包括子公司日野和大发在内,其2023年全球销量增长7.2%,达到创纪录的1120万辆。包括同名品牌和雷克萨斯品牌在内的丰田汽车销量达到1030万辆,也创下历史新高。其中,油电混合

...[详细]

丰田汽车公布数据显示,包括子公司日野和大发在内,其2023年全球销量增长7.2%,达到创纪录的1120万辆。包括同名品牌和雷克萨斯品牌在内的丰田汽车销量达到1030万辆,也创下历史新高。其中,油电混合

...[详细]马斯克Neuralink将首颗大脑芯片植入人体,长期目标希望让数十亿人受益

来源:DeepTech深科技当地时间 1 月 29 日,埃隆·马斯克Elon Musk)在 X前推特)上发帖表示,由他所创立的初创企业 Neuralink,已经将第一颗大脑芯片植入人体,并且患者“恢复

...[详细]

来源:DeepTech深科技当地时间 1 月 29 日,埃隆·马斯克Elon Musk)在 X前推特)上发帖表示,由他所创立的初创企业 Neuralink,已经将第一颗大脑芯片植入人体,并且患者“恢复

...[详细] 南京米乐星娱乐有限公司地址在南京市玄武区太平北路80号三层,注册资本是900万元。

...[详细]

南京米乐星娱乐有限公司地址在南京市玄武区太平北路80号三层,注册资本是900万元。

...[详细]泰勒·斯威夫特照片被滥用,生成式AI让Deepfake变得廉价且简单

来源:DeepTech深科技嗨,泰勒·斯威夫特Taylor Swift),我们对最近发生在你身上的事情感到遗憾。看到 X 平台上传播的那些关于你的深度伪造色情内容,我能想象到你的心情,恶心、苦恼,甚至

...[详细]

来源:DeepTech深科技嗨,泰勒·斯威夫特Taylor Swift),我们对最近发生在你身上的事情感到遗憾。看到 X 平台上传播的那些关于你的深度伪造色情内容,我能想象到你的心情,恶心、苦恼,甚至

...[详细] 在我们生活的地球上,一直流传着许许多多神秘现象,如神秘的百慕大三角、金字塔法老的诅咒、人体自燃、麦田怪圈等等。那么,UFO是外星人的飞船吗?快速射电暴是怎么产生的?暗能量很神秘吗?宇宙大沉默是怎么回事

...[详细]

在我们生活的地球上,一直流传着许许多多神秘现象,如神秘的百慕大三角、金字塔法老的诅咒、人体自燃、麦田怪圈等等。那么,UFO是外星人的飞船吗?快速射电暴是怎么产生的?暗能量很神秘吗?宇宙大沉默是怎么回事

...[详细] 科技日报讯 记者马爱平)1月29日,记者从中国农业科学院植物保护研究所获悉,该所农药分子靶标与绿色农药创制创新团队提出了调控斜纹夜蛾昆虫性信息素释放行为的纤维载体结构设计策略,成功创制了调控昆

...[详细]

科技日报讯 记者马爱平)1月29日,记者从中国农业科学院植物保护研究所获悉,该所农药分子靶标与绿色农药创制创新团队提出了调控斜纹夜蛾昆虫性信息素释放行为的纤维载体结构设计策略,成功创制了调控昆

...[详细] 安逸花是由马上消费金融推出的纯信用贷款,额度高,期限长,有不少人都在上面借过钱。其中有些人借钱后碰到一种奇怪的现象,明明把安逸花的欠款还上了竟然还在扣钱,比如有人安逸花还完钱了每个月还扣98,那么这是

...[详细]

安逸花是由马上消费金融推出的纯信用贷款,额度高,期限长,有不少人都在上面借过钱。其中有些人借钱后碰到一种奇怪的现象,明明把安逸花的欠款还上了竟然还在扣钱,比如有人安逸花还完钱了每个月还扣98,那么这是

...[详细] 彩市动态1月27日、28日,天津福彩连续两天在南开区鲁能城负一层举办“福彩嘉年华,生肖票首卖式”活动。活动现场有著名歌手及舞蹈表演助兴,用动听的歌声、激情的舞姿,点燃新春的热情;更有精心设计的魔术表演

...[详细]

彩市动态1月27日、28日,天津福彩连续两天在南开区鲁能城负一层举办“福彩嘉年华,生肖票首卖式”活动。活动现场有著名歌手及舞蹈表演助兴,用动听的歌声、激情的舞姿,点燃新春的热情;更有精心设计的魔术表演

...[详细]