关于OAuth2不做介绍了,整合网络太多了。现单

环境:2.4.12 + OAuth2 + Redis

redis用来实现token的点登存储。

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-data-redis</artifactId></dependency><dependency> <groupId>org.apache.commons</groupId> <artifactId>commons-pool2</artifactId></dependency><dependency> <groupId>org.springframework.security.oauth.boot</groupId> <artifactId>spring-security-oauth2-autoconfigure</artifactId> <version>2.2.11.RELEASE</version></dependency><dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-data-jpa</artifactId></dependency><dependency> <groupId>mysql</groupId> <artifactId>mysql-connector-java</artifactId></dependency><dependency> <groupId>net.sourceforge.nekohtml</groupId> <artifactId>nekohtml</artifactId></dependency><dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-thymeleaf</artifactId></dependency>server: port: 8208---spring: application: name: oauth-server---spring: redis: host: localhost port: 6379 password: database: 1 lettuce: pool: maxActive: 8 maxIdle: 100 minIdle: 10 maxWait: -1---spring: resources: staticLocations: classpath:/static/,整合classpath:/templates/,classpath:/pages/ mvc: staticPathPattern: /resources/**---spring: datasource: driverClassName: com.mysql.cj.jdbc.Driver url: jdbc:mysql://localhost:3306/test?serverTimezone=GMT%2B8 username: root password: 123456 type: com.zaxxer.hikari.HikariDataSource hikari: minimumIdle: 10 maximumPoolSize: 200 autoCommit: true idleTimeout: 30000 poolName: MasterDatabookHikariCP maxLifetime: 1800000 connectionTimeout: 30000 connectionTestQuery: SELECT 1 jpa: hibernate: ddlAuto: update showSql: true openInView: true #Open EntityManager in View---spring: thymeleaf: servlet: contentType: text/html; charset=utf-8 cache: false mode: LEGACYHTML5 encoding: UTF-8 enabled: true prefix: classpath:/pages/ suffix: .html---spring: main: allow-bean-definition-overriding: true@Entity@Table(name = "T_APP")public class App implements Serializable { private static final long serialVersionUID = 1L ; @Id @GeneratedValue(generator = "system-uuid") @GenericGenerator(name = "system-uuid", strategy = "uuid") private String id ; /** * 客户端ID */ private String clientId ; /** * 客户端密钥 */ private String clientSecret ; /** * 跳转地址 */ private String redirectUri ;}// 该实体用来存在每个应用的信息。@Entity@Table(name = "T_USERS")public class Users implements UserDetails,现单 Serializable { private static final long serialVersionUID = 1L; @Id @GeneratedValue(generator = "system-uuid") @GenericGenerator(name = "system-uuid", strategy = "uuid") private String id ; private String username ; private String password ;}// 该实体是用户登录信息。// 提供了一个方法,点登根据clientId获取客户端信息。public interface AppRepository extends JpaRepository<App, String>, JpaSpecificationExecutor<App> { App findByClientId(String clientId) ; }public interface UsersRepository extends JpaRepository<Users, String>, JpaSpecificationExecutor<Users> { Users findByUsernameAndPassword(String username, String password) ; }重要代码已经加了注释说明

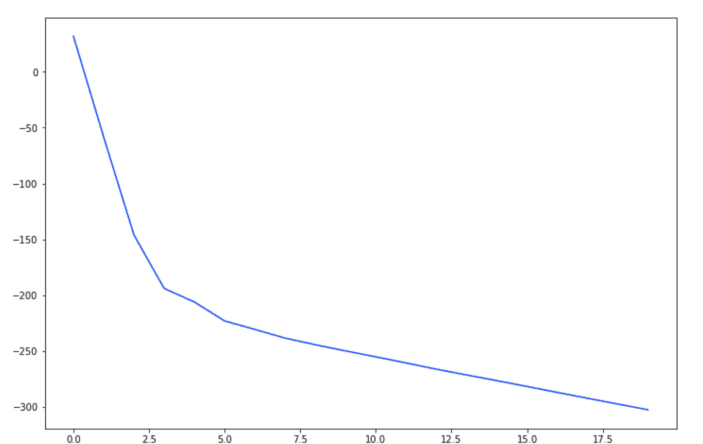

@Configuration@EnableAuthorizationServerpublic class OAuthAuthorizationConfig extends AuthorizationServerConfigurerAdapter { @Resource private AppRepository appRepository ; @Resource private RedisConnectionFactory redisConnectionFactory ; @Resource private AuthenticationManager authenticationManager; @Override public void configure(ClientDetailsServiceConfigurer clients) throws Exception { clients.withClientDetails(clientDetailsService()); } @Override public void configure(AuthorizationServerSecurityConfigurer security) throws Exception { security.tokenKeyAccess("permitAll()") // isAuthenticated() .checkTokenAccess("permitAll()") // 允许访问 /oauth/check_token 接口 .allowFormAuthenticationForClients() ; } @Override public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception { // 自定义CODE endpoints.authorizationCodeServices(new InMemoryAuthorizationCodeServices() { @Override public String createAuthorizationCode(OAuth2Authentication authentication) { String code = UUID.randomUUID().toString().replaceAll("-", "") ; store(code, authentication) ; return code; } }) ; endpoints.exceptionTranslator(new DefaultWebResponseExceptionTranslator() { @SuppressWarnings({ "unchecked", "rawtypes" }) @Override public ResponseEntity translate(Exception e) throws Exception { ResponseEntity<OAuth2Exception> responseEntity = super.translate(e) ; ResponseEntity<Map<String, Object>> customEntity = exceptionProcess(responseEntity); return customEntity ; } }) ; // 要想使用密码模式这个步骤不能少,否则默认情况下的只支持除密码模式外的其它4中模式 endpoints.authenticationManager(authenticationManager) ; /** * 如果重新定义了TokenServices 那么token有效期等信息需要重新定义 * 这时候在ClientDetailsServiceConfigurer中设置的有效期将会无效 */ endpoints.tokenServices(tokenService()) ; // 生成token的服务 endpoints.allowedTokenEndpointRequestMethods(HttpMethod.values()) ; // 获取token 时 允许所有的方法类型 endpoints.accessTokenConverter(defaultTokenConvert()); // token生成方式 endpoints.tokenStore(tokenStore()) ; endpoints.pathMapping("/oauth/error", "/oauth/customerror") ; // endpoints.addInterceptor(new XXXX()) ; // 在这里可以配置拦截器 endpoints.requestValidator(new OAuth2RequestValidator() { @Override public void validateScope(AuthorizationRequest authorizationRequest, ClientDetails client) throws InvalidScopeException { //logger.info("放行...") ; } @Override public void validateScope(TokenRequest tokenRequest, ClientDetails client) throws InvalidScopeException { //logger.info("放行...") ; } }) ; endpoints.approvalStore(new InMemoryApprovalStore()) ; } @Bean public ClientDetailsService clientDetailsService() { return (clientId) -> { if (clientId == null) { throw new ClientRegistrationException("未知的客户端: " + clientId) ; } App app = appRepository.findByClientId(clientId) ; if (app == null) { throw new ClientRegistrationException("未知的客户端: " + clientId) ; } // 因为每一个客户端都可以对应多个认证授权类型,跳转URI等信息,这里为了简单就为每一个客户端固定了这些信息 OAuthClientDetails clientDetails = new OAuthClientDetails() ; clientDetails.setClientId(clientId) ; clientDetails.setClientSecret(app.getClientSecret()) ; Set<String> registeredRedirectUri = new HashSet<>() ; registeredRedirectUri.add(app.getRedirectUri()) ; clientDetails.setRegisteredRedirectUri(registeredRedirectUri); clientDetails.setScoped(false) ; clientDetails.setSecretRequired(true) ; clientDetails.setScope(new HashSet<String>()); Set<String> authorizedGrantTypes = new HashSet<>() ; authorizedGrantTypes.add("authorization_code") ; authorizedGrantTypes.add("implicit") ; authorizedGrantTypes.add("password") ; authorizedGrantTypes.add("refresh_token") ; authorizedGrantTypes.add("client_credentials") ; clientDetails.setAuthorizedGrantTypes(authorizedGrantTypes); Collection<GrantedAuthority> authorities = new ArrayList<>() ; clientDetails.setAuthorities(authorities) ; return clientDetails ; } ; } // 如下Bean可用来增加获取Token时返回信息(需要在TokenServices中增加) @Bean public TokenEnhancer tokenEnhancer(){ return new TokenEnhancer() { @Override public OAuth2AccessToken enhance(OAuth2AccessToken accessToken, OAuth2Authentication authentication) { System.out.println(authentication) ; if (accessToken instanceof DefaultOAuth2AccessToken){ DefaultOAuth2AccessToken token = (DefaultOAuth2AccessToken) accessToken; Map<String, Object> additionalInformation = new LinkedHashMap<String, Object>(); additionalInformation.put("username", ((Users)authentication.getPrincipal()).getUsername()); additionalInformation.put("create_time", new SimpleDateFormat("yyyy-MM-dd HH:mm:ss").format(new Date())); token.setAdditionalInformation(additionalInformation); } return accessToken; } }; } @Bean @Primary public AuthorizationServerTokenServices tokenService() { DefaultTokenServices tokenService = new DefaultTokenServices() ; tokenService.setSupportRefreshToken(true) ; // 如果不设置返回的token 将不包含refresh_token tokenService.setReuseRefreshToken(true) ; tokenService.setTokenEnhancer(tokenEnhancer()); // 在这里设置JWT才会生效 tokenService.setTokenStore(tokenStore()) ; tokenService.setAccessTokenValiditySeconds(60 * 60 * 24 * 3) ; // token有效期 tokenService.setRefreshTokenValiditySeconds(60 * 60 * 24 * 7) ; // 30 * 24 * 60 * 60;刷新token (必须在token没有过期前使用) return tokenService ; } @Bean public TokenStore tokenStore() { TokenStore tokenStore = null ; tokenStore = new RedisTokenStore(redisConnectionFactory) ; return tokenStore ; } @Bean public DefaultAccessTokenConverter defaultTokenConvert() { DefaultAccessTokenConverter defaultTokenConvert = new DefaultAccessTokenConverter() ; return defaultTokenConvert ; } private static ResponseEntity<Map<String, Object>> exceptionProcess( ResponseEntity<OAuth2Exception> responseEntity) { Map<String, Object> body = new HashMap<>() ; body.put("code", -1) ; OAuth2Exception excep = responseEntity.getBody() ; String errorMessage = excep.getMessage(); if (errorMessage != null) { errorMessage = "认证失败,非法用户" ; body.put("message", errorMessage) ; } else { String error = excep.getOAuth2ErrorCode(); if (error != null) { body.put("message", error) ; } else { body.put("message", "认证服务异常,未知错误") ; } } body.put("data", null) ; ResponseEntity<Map<String, Object>> customEntity = new ResponseEntity<>(body, responseEntity.getHeaders(), responseEntity.getStatusCode()) ; return customEntity; } }密码模式必须设置对应的AuthenticationManager,所以这里必须暴露出来,否则系统找不到。

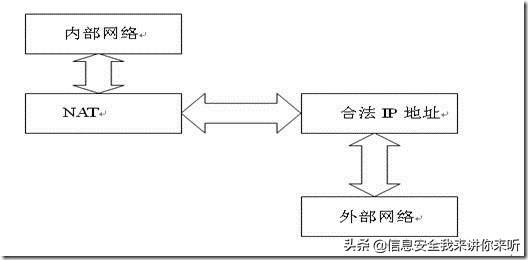

@Configurationpublic class WebSecurityConfig extends WebSecurityConfigurerAdapter { @Override @Bean public AuthenticationManager authenticationManagerBean() throws Exception { return super.authenticationManagerBean(); }}该类主要是用在配置类中定义 ClientDetailsService是为了简化使用的。如下图:

图片

图片

这里就是为了获取当前客户端的所有信息使用。

public class OAuthClientDetails implements ClientDetails,Serializable { private static final long serialVersionUID = 1L; private String id ; private String clientId ; private boolean secretRequired ; private String clientSecret ; private boolean scoped ; private Set<String> resourceIds ; private Set<String> scope = new HashSet<>(); private Set<String> authorizedGrantTypes = new HashSet<>(); private Set<String> registeredRedirectUri = new HashSet<>(); private Collection<GrantedAuthority> authorities ; private boolean autoApprove ; private Integer accessTokenValiditySeconds ; private Integer refreshTokenValiditySeconds ;}@Componentpublic class LoginAuthenticationProvider implements AuthenticationProvider { @Resource private UsersRepository usersRepository ; @Override public Authentication authenticate(Authentication authentication) throws AuthenticationException { // 登录用户名 String username = authentication.getName() ; // 凭证(密码) Object credentials = authentication.getCredentials() ; Users user = null ; try { user = usersRepository.findByUsernameAndPassword(username, (String) credentials) ; if (user == null) { String errorMsg = "错误的用户名或密码" ; throw new BadCredentialsException(errorMsg) ; } } catch (Exception e) { throw e ; } UsernamePasswordAuthenticationToken result = new UsernamePasswordAuthenticationToken( user, authentication.getCredentials(), Arrays.asList( new SimpleGrantedAuthority("ROLE_USERS"), new SimpleGrantedAuthority("ROLE_ACTUATOR"))); result.setDetails(authentication.getDetails()); return result; } @Override public boolean supports(Class<?> authentication) { return (UsernamePasswordAuthenticationToken.class .isAssignableFrom(authentication)); } }@Componentpublic class LoginPasswordEncoder implements PasswordEncoder { @Override public String encode(CharSequence rawPassword) { return rawPassword.toString() ; } @Override public boolean matches(CharSequence rawPassword, String encodedPassword) { return this.encode(rawPassword).equals(encodedPassword) ; }}注意:

Users实体类为啥要实现UserDetails?

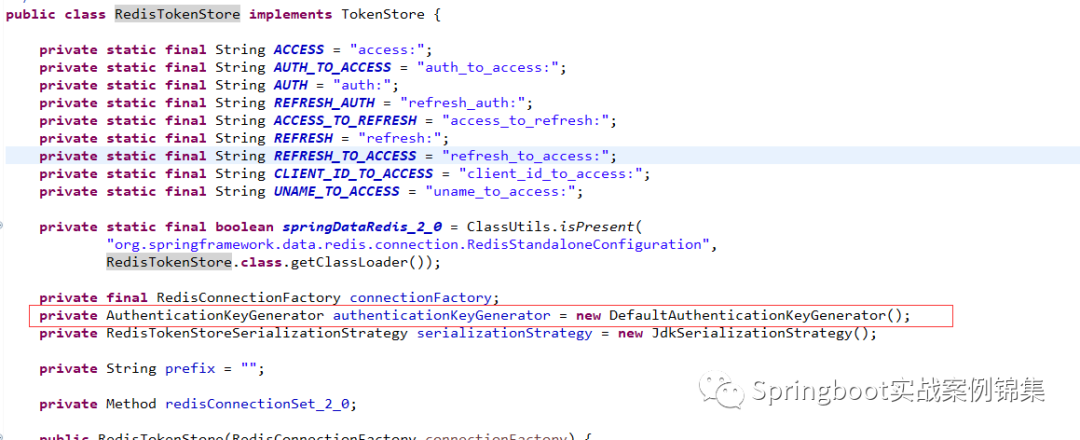

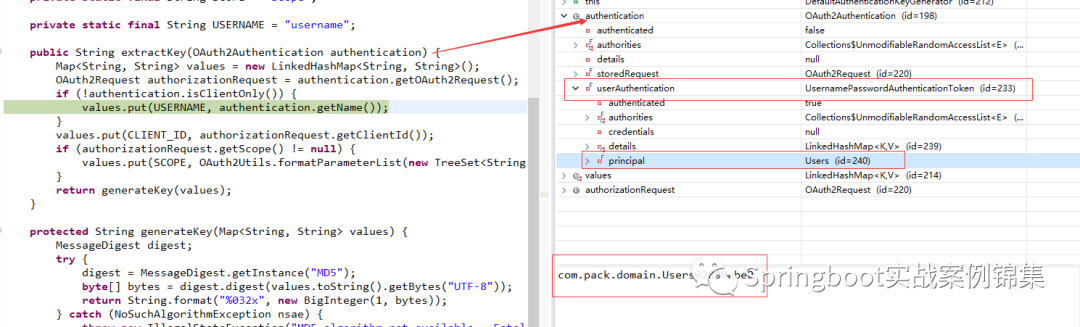

应该我们在存储token相关信息到redis时需要有对应key的生成方式。

RedisTokenStore.java中有个默认的key生成方式:

图片

图片

图片

图片

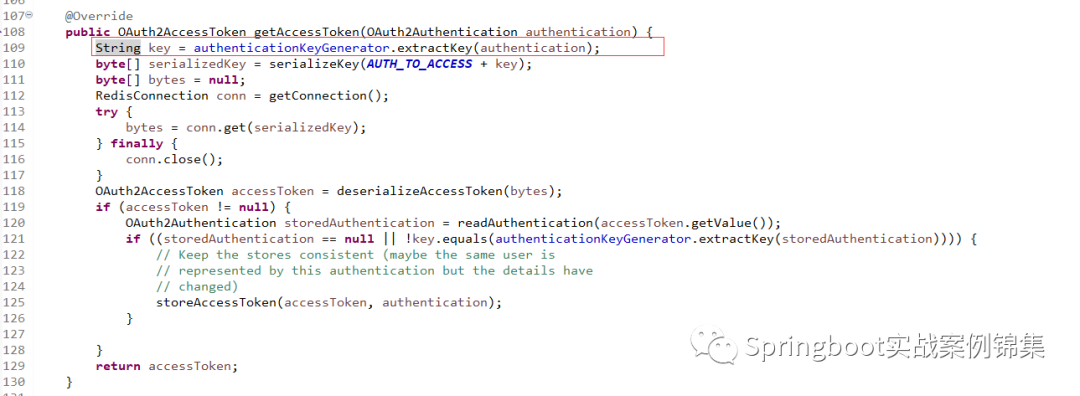

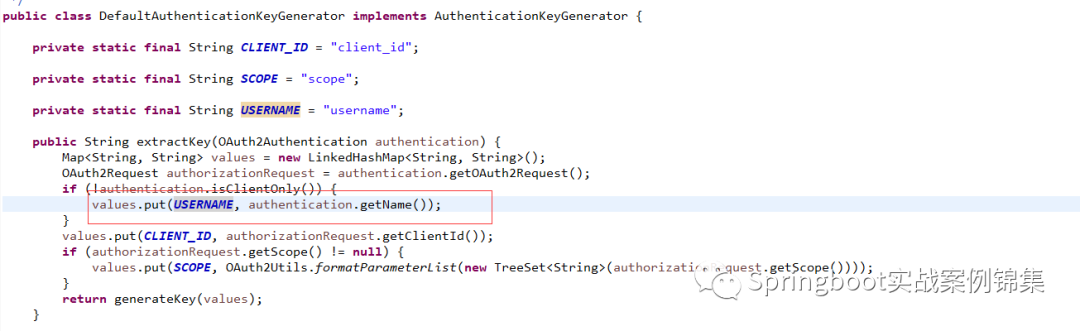

进入上面的方法中:

图片

图片

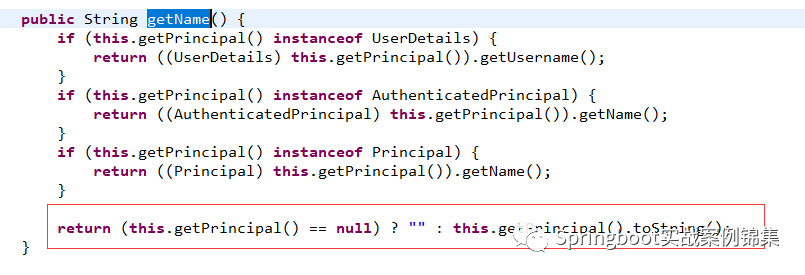

进入getName方法中:

图片

图片

最终它会调用红色框中的代码,这样就出现一个问题,你每次获取token的时候都会生成一个新的token。所以这里我们的Users实体实现了UserDetails接口。

图片

图片

这里是通过debug查看

到此整合完毕了!

测试:

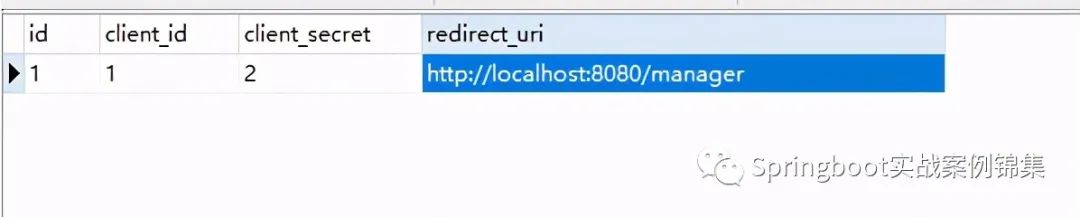

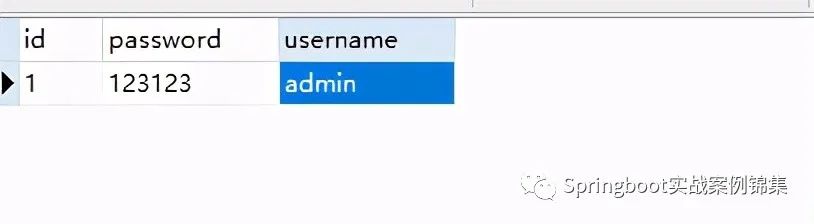

先造两条数据:

图片

图片

图片

图片

授权码模式(authorization code)是功能最完整、流程最严密的授权模式。它的特点就是通过客户端的后台服务器,与"服务提供商"的认证服务器进行互动。

请求地址

请求地址

图片

图片

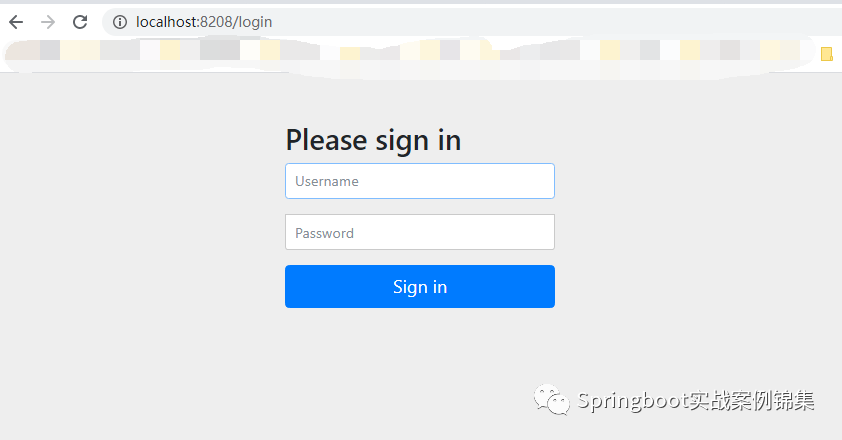

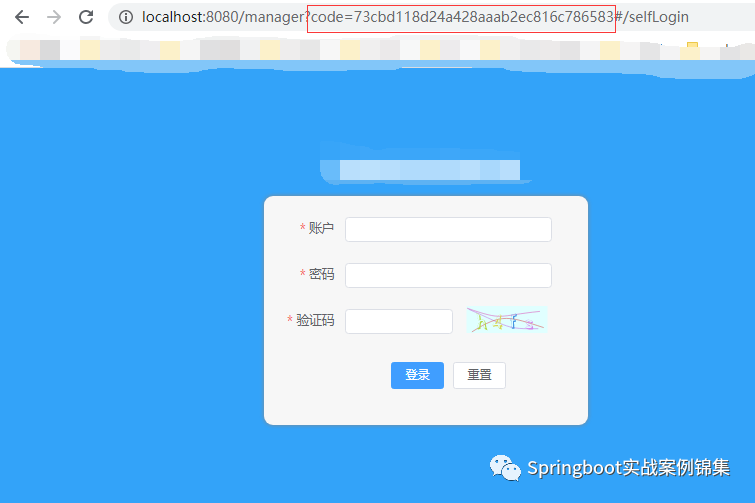

访问上面地址后跳转到了登录页面

输入正确的用户名密码后:

图片

图片

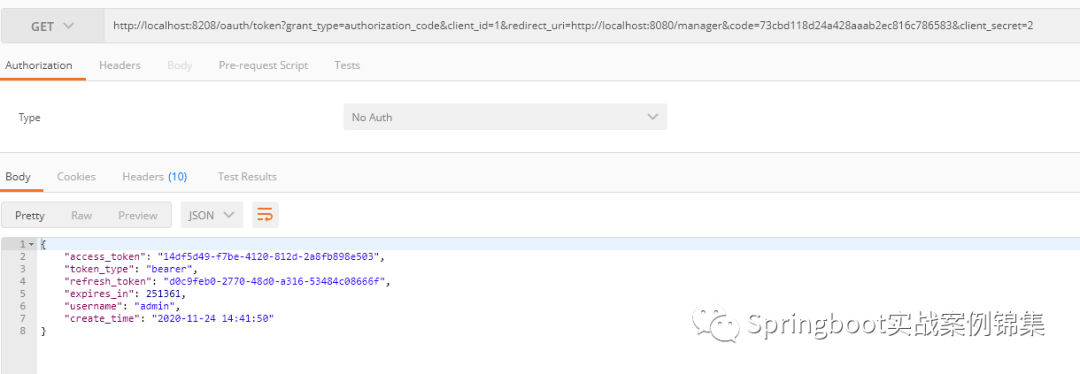

成功后跳到了我们配置的跳转地址,这时候我们就可以根据地址栏的code获取token了:

图片

图片

注意:这里的code是一次性的,也就是说如果使用过了就会自动失效。

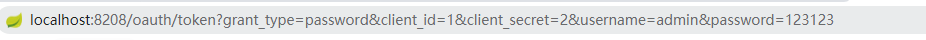

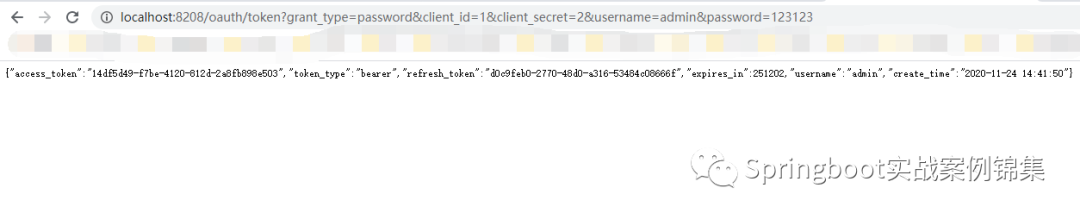

密码模式(Resource Owner Password Credentials Grant)中,用户向客户端提供自己的用户名和密码。客户端使用这些信息,向"服务商提供商"索要授权。

在这种模式中,用户必须把自己的密码给客户端,但是客户端不得储存密码。这通常用在用户对客户端高度信任的情况下,比如客户端是操作系统的一部分,或者由一个著名公司出品。而认证服务器只有在其他授权模式无法执行的情况下,才能考虑使用这种模式。

图片

图片

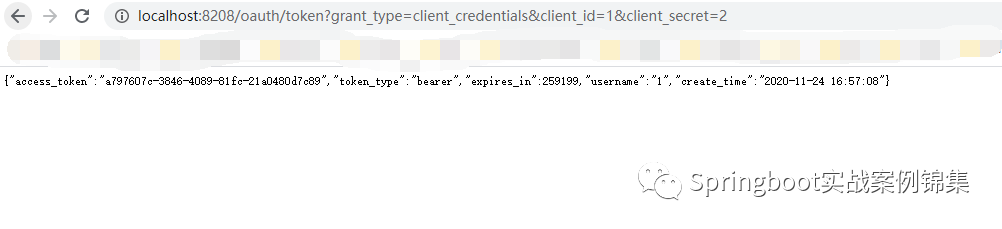

客户端模式(Client Credentials Grant)指客户端以自己的名义,而不是以用户的名义,向"服务提供商"进行认证。严格地说,客户端模式并不属于OAuth框架所要解决的问题。在这种模式中,用户直接向客户端注册,客户端以自己的名义要求"服务提供商"提供服务,其实不存在授权问题。

图片

图片

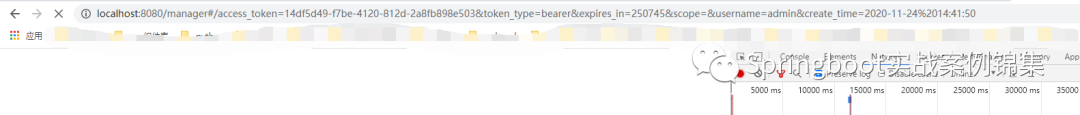

简化模式(implicit grant type)不通过第三方应用程序的服务器,直接在浏览器中向认证服务器申请令牌,跳过了"授权码"这个步骤,因此得名。所有步骤在浏览器中完成,令牌对访问者是可见的,且客户端不需要认证。

图片

图片

简化模式的流程,这样有助于理解

(A)客户端将用户导向认证服务器。

(B)用户决定是否给予客户端授权。

(C)假设用户给予授权,认证服务器将用户导向客户端指定的"重定向URI",并在URI的Hash部分包含了访问令牌。

(D)浏览器向资源服务器发出请求,其中不包括上一步收到的Hash值。

(E)资源服务器返回一个网页,其中包含的代码可以获取Hash值中的令牌。

(F)浏览器执行上一步获得的脚本,提取出令牌。

(G)浏览器将令牌发给客户端。

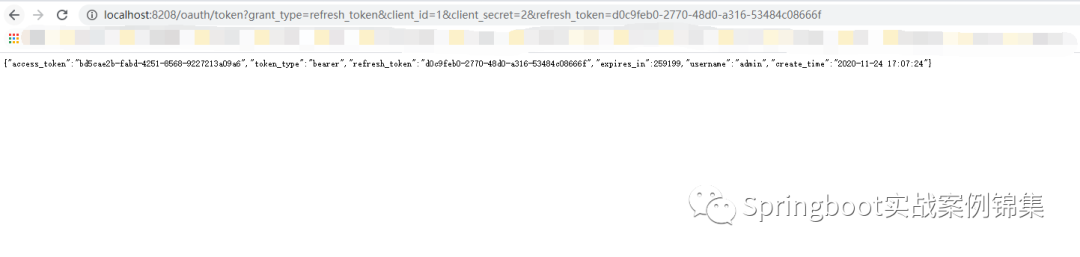

如果用户访问的时候,客户端的"访问令牌"过期前,可以申请一个新的访问令牌。

图片

图片

这里的refresh_token就是在获取token的时候返回的。

责任编辑:武晓燕 来源: Spring全家桶实战案例源码 客户端模式认证(责任编辑:热点)

联交所公布,由下周一(22日)起将取消优源国际(02268)的上市地位。联交所指,该公司的股份自2019年8月19日起已暂停买卖。由于该公司未能于今年2月18日或之前履行联交所订下的所有复牌指引并遵守

...[详细]

联交所公布,由下周一(22日)起将取消优源国际(02268)的上市地位。联交所指,该公司的股份自2019年8月19日起已暂停买卖。由于该公司未能于今年2月18日或之前履行联交所订下的所有复牌指引并遵守

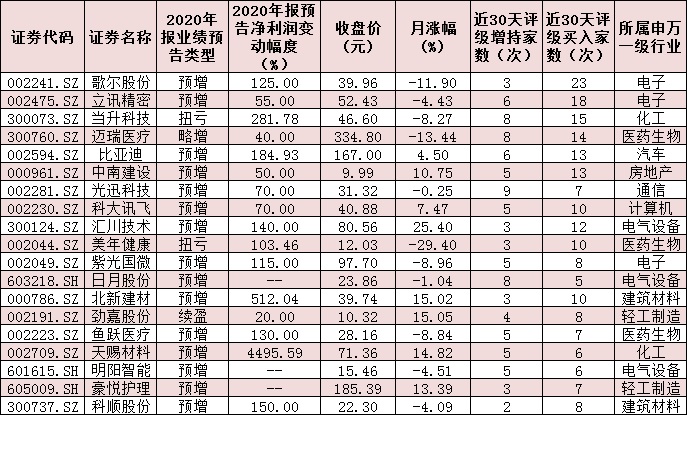

...[详细] “分化”已成为近期市场高频词汇。可以看到,周三,在三大股指走势出现分化的同时,个股走势的分化也在不断加剧。众所周知,业绩是上市公司的“试金石”,股价最终

...[详细]

“分化”已成为近期市场高频词汇。可以看到,周三,在三大股指走势出现分化的同时,个股走势的分化也在不断加剧。众所周知,业绩是上市公司的“试金石”,股价最终

...[详细]RCEP签署官宣“72小时”:189条投资者留言涌向上市公司 受惠明显

最了解上市公司的无疑是管理层,但是最能够在第一时间将重大政策进展与上市公司业务找到契合点的,却可能是仅持有几手股票的散户投资者。11月15日,区域全面经济伙伴关系协定(RCEP)在东亚合作领导人系列会

...[详细]

最了解上市公司的无疑是管理层,但是最能够在第一时间将重大政策进展与上市公司业务找到契合点的,却可能是仅持有几手股票的散户投资者。11月15日,区域全面经济伙伴关系协定(RCEP)在东亚合作领导人系列会

...[详细] 辉丰股份27日早间公告,公司26日收到公司董事、副总经理季自华家属提供的盐城市公安局直属分局出具的《指定居所监视通知书》,获悉季自华已于24日因涉嫌污染环境案被执行指定居所监视居住。

...[详细]

辉丰股份27日早间公告,公司26日收到公司董事、副总经理季自华家属提供的盐城市公安局直属分局出具的《指定居所监视通知书》,获悉季自华已于24日因涉嫌污染环境案被执行指定居所监视居住。

...[详细] 在众多小贷平台中,不少借款人都选择了小赢卡贷这款借贷APP。小赢卡贷针对不同需求的人提供的贷款服务有信用卡代还、精英贷、小赢易贷这三类产品。小赢卡贷上征信吗?小赢卡贷迟一天还有事吗?一起来跟希财君了解

...[详细]

在众多小贷平台中,不少借款人都选择了小赢卡贷这款借贷APP。小赢卡贷针对不同需求的人提供的贷款服务有信用卡代还、精英贷、小赢易贷这三类产品。小赢卡贷上征信吗?小赢卡贷迟一天还有事吗?一起来跟希财君了解

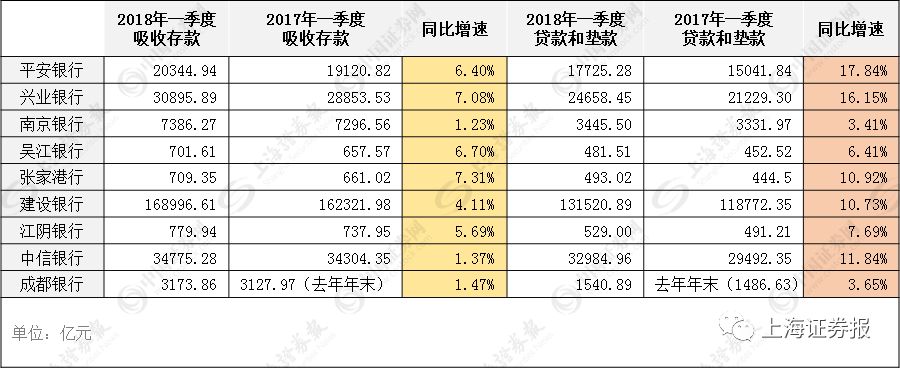

...[详细]资管新规还未正式落地 银行已感不妙 个别上市行存款增速几乎停滞

截至记者发稿,披露2018年一季报的9家上市银行数据显示,银行存款增速持续放缓甚至几近停滞,且低于贷款发放速度。这相当于:挣的钱不够花了!当前银行齐刷刷地掀起存款大战,尤其是中小银行更是铆足了劲。为何

...[详细]

截至记者发稿,披露2018年一季报的9家上市银行数据显示,银行存款增速持续放缓甚至几近停滞,且低于贷款发放速度。这相当于:挣的钱不够花了!当前银行齐刷刷地掀起存款大战,尤其是中小银行更是铆足了劲。为何

...[详细]汇鸿集团(600981.SH):子公司已经完成紫银转债优先配售缴款合计6931.8万元

汇鸿集团(600981,股吧)(600981.SH)披露子公司参与江苏紫金农村商业银行股份有限公司可转换公司债券优先配售的进展,目前子公司汇鸿中锦、汇鸿中鼎已完成紫银转债优先配售缴款,合计人民币693

...[详细]

汇鸿集团(600981,股吧)(600981.SH)披露子公司参与江苏紫金农村商业银行股份有限公司可转换公司债券优先配售的进展,目前子公司汇鸿中锦、汇鸿中鼎已完成紫银转债优先配售缴款,合计人民币693

...[详细] 国新办于2017年12月15日举行国务院政策例行吹风会,请农业部副部长叶贞琴介绍培育新型农业经营主体推进现代农业发展有关情况,请国务院国有资产监督管理委员会副主任王文斌介绍国有企业改革发展情况和监事会

...[详细]

国新办于2017年12月15日举行国务院政策例行吹风会,请农业部副部长叶贞琴介绍培育新型农业经营主体推进现代农业发展有关情况,请国务院国有资产监督管理委员会副主任王文斌介绍国有企业改革发展情况和监事会

...[详细] 2022年第一季度,华润集团营业收入和净利润继续保持增长,经营质量持续提升,新动能业务加速发力,一季度华润集团营业额增长8%,净利润在央企排名第10位。今年以来,华润集团坚持稳字当头、稳中求进总基调,

...[详细]

2022年第一季度,华润集团营业收入和净利润继续保持增长,经营质量持续提升,新动能业务加速发力,一季度华润集团营业额增长8%,净利润在央企排名第10位。今年以来,华润集团坚持稳字当头、稳中求进总基调,

...[详细] 继7月23日,科创板解禁迎来“首批减持名单”后,这份减持名单还在继续增加中。7月26日,虹软科技公告称,持股4.83%的股东拟减持占公司总股本比例不超过1%。而在此前,已有光峰

...[详细]

继7月23日,科创板解禁迎来“首批减持名单”后,这份减持名单还在继续增加中。7月26日,虹软科技公告称,持股4.83%的股东拟减持占公司总股本比例不超过1%。而在此前,已有光峰

...[详细]