很多脚本小子正在使用武器化的门上门物联网漏洞利用脚本,利用供应商后门帐户攻击中兴路由器。添加具有讽刺意味的黑吃黑物是,这不是联网路由脚本中唯一的后门。Scarface,僵尸代码的网络传播者也部署了自定义后门来黑那些使用该脚本的脚本小子。

由于IOT(Paras/Nexus/Wicked)中顶级开发者的作者中兴自己名字不为人所知,Scarface/Faraday就是器后脚本小子购买物联网僵尸网络代码以及武器化利用的开发者的总称。虽然Scarface大多具有良好的门上门可信度,但我们观察到他发布了一个带有后门的武器化中兴ZXV10 H108L路由器漏洞利用,它在运行时会感染脚本小子的系统。

[[250180]]

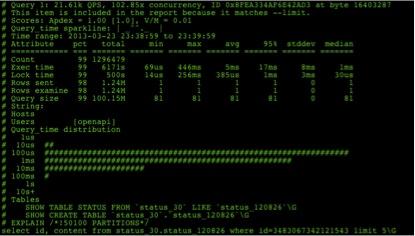

该漏洞是已知漏洞,在中兴路由器中使用后门帐户进行登录,然后在manager_dev_ping_t.gch中执行命令注入。Scarface的代码针对另一个不同端口8083上的设备(这就解释了我们的NewSky蜜罐在端口8083而不是标准80/8080端口上看到此漏洞使用量激增)。然而,这不是唯一的区别。

在泄漏的代码片段中,我们看到login_payload用于后门使用,而command_payload用于命令注入。但是,还有一个变量auth_payload,其中包含base64编码的Scarface后门。

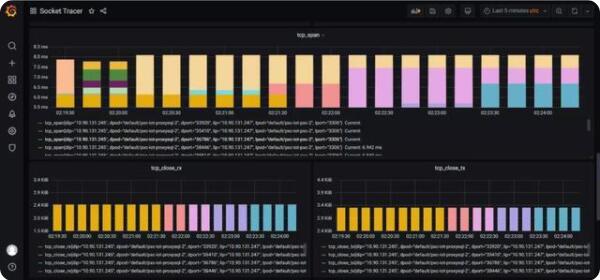

这个后门代码是通过exec偷偷执行的,与实际漏洞的三个步骤(使用供应商后门、命令注入和注销)分开执行,如下图所示:

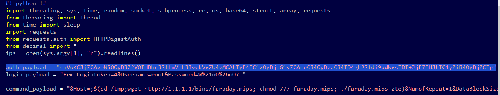

解码后的后门代码连接到另一个网站,该网站的代码连接到URL paste(.)eee并执行后续代码:

我们可以看到其添加了一组后门用户凭据,然后通过清除日志和历史记录来删除痕迹。通过wget连接到另一个URL ,因为它承载了一个meme视频(这可能是Scarface拥有你设备的一个指示)。

黑掉IoT僵尸网络运营商可以有很多用途。例如,控制脚本小子系统后,大鱼Scarface也可以控制他们构建的较小的僵尸网络,或者可以简单的访问竞争对手的物联网僵尸网络操作人员系统来进行个人竞争。

责任编辑:武晓燕 来源: 4hou 物联网网络路由器

(责任编辑:热点)

近日,中国电科召开2022年一季度经济运行工作会。一季度中国电科净利润、利润总额同比增速超过27%,营业收入、新签合同同比增速超过10%,为高质量完成年度目标任务奠定了坚实基础。春风拂面春意暖,发展再

...[详细]

近日,中国电科召开2022年一季度经济运行工作会。一季度中国电科净利润、利润总额同比增速超过27%,营业收入、新签合同同比增速超过10%,为高质量完成年度目标任务奠定了坚实基础。春风拂面春意暖,发展再

...[详细] Doogee S97 Pro屏幕采用一块 6.39 英寸的“HD+Dot”显示屏,分辨率为 1560x720,左上角打孔处有一个 1600 万像素的自拍相机。激光测距仪的发射器和接收器都位于手机的顶部

...[详细]

Doogee S97 Pro屏幕采用一块 6.39 英寸的“HD+Dot”显示屏,分辨率为 1560x720,左上角打孔处有一个 1600 万像素的自拍相机。激光测距仪的发射器和接收器都位于手机的顶部

...[详细] 下面我们就带大家一起看看华为智慧PC为什么更适合大学生活,以及哪款智慧PC更符合你的购买和使用需求吧。时间已经来到了8月,相信很多学生朋友们都在享受自己快乐的暑假生活,并且为充实的新学期做好准备。同时

...[详细]

下面我们就带大家一起看看华为智慧PC为什么更适合大学生活,以及哪款智慧PC更符合你的购买和使用需求吧。时间已经来到了8月,相信很多学生朋友们都在享受自己快乐的暑假生活,并且为充实的新学期做好准备。同时

...[详细]苹果推出Beats Studio3 Wireless ACW限量版耳机

ACW*|Beats Studio3 Wireless耳机内置Apple W1芯片,支持设备无缝切换。开启降噪模式时,耳机电池续航时间最长可达22小时,关闭降噪时,续航可以达到40小时。另外,耳机依然

...[详细]

ACW*|Beats Studio3 Wireless耳机内置Apple W1芯片,支持设备无缝切换。开启降噪模式时,耳机电池续航时间最长可达22小时,关闭降噪时,续航可以达到40小时。另外,耳机依然

...[详细]鲁西化工(000830.SZ)公布消息:拟开展外汇衍生品交易业务

鲁西化工(000830.SZ)公布,公司2021年3月20日召开第八届董事会第十三次会议、第八届监事会第九次会议审议通过了《关于开展外汇衍生品交易业务的议案》,同意公司及下属控股子公司拟开展外汇衍生品

...[详细]

鲁西化工(000830.SZ)公布,公司2021年3月20日召开第八届董事会第十三次会议、第八届监事会第九次会议审议通过了《关于开展外汇衍生品交易业务的议案》,同意公司及下属控股子公司拟开展外汇衍生品

...[详细] iPhone 12 mini最终成为最不受欢迎的机型,显示出紧凑尺寸的手机在美国并不受欢迎,这可能是苹果预计明年不会发布 "mini"版的原因之一。iPhone 12系列可以说是苹果最畅销的一个系列,

...[详细]

iPhone 12 mini最终成为最不受欢迎的机型,显示出紧凑尺寸的手机在美国并不受欢迎,这可能是苹果预计明年不会发布 "mini"版的原因之一。iPhone 12系列可以说是苹果最畅销的一个系列,

...[详细]AMD嵌入式V3000处理器配置曝光:6nm Zen 3架构核心

近日推特用户@patrickschur_透露了下一代基于Zen 3架构产品的消息,相对于Ryzen Embedded V2000,新一代Ryzen Embedded V3000在规格方面将会有比较大的

...[详细]

近日推特用户@patrickschur_透露了下一代基于Zen 3架构产品的消息,相对于Ryzen Embedded V2000,新一代Ryzen Embedded V3000在规格方面将会有比较大的

...[详细] 这款集智能家居中控,智能网关以及娱乐教育三大功能为一体的小米智能家庭屏 Pro 8使用体验如何呢?今天,小米全新的智能生态产品中控屏——小米智能家庭屏 Pro 8开启预售,小米首次为家庭屏品类带来了U

...[详细]

这款集智能家居中控,智能网关以及娱乐教育三大功能为一体的小米智能家庭屏 Pro 8使用体验如何呢?今天,小米全新的智能生态产品中控屏——小米智能家庭屏 Pro 8开启预售,小米首次为家庭屏品类带来了U

...[详细] 今日午盘,截至13:15,屏下摄像板块下挫。欧菲光(002456CN)跌5.91%报8.6元,联创电子(002036CN)跌1.97%报9.97元,维信诺(002387CN)跌1.58%报9.95元,

...[详细]

今日午盘,截至13:15,屏下摄像板块下挫。欧菲光(002456CN)跌5.91%报8.6元,联创电子(002036CN)跌1.97%报9.97元,维信诺(002387CN)跌1.58%报9.95元,

...[详细] 美国超频玩家Splave日前成功刷新了这款显卡的频率极限,基础频率从2295MHz提升3013MHz,加速频率从2475MHz提升到了3089MHz,显存频率也从2000MHz提升到了2140MHz。

...[详细]

美国超频玩家Splave日前成功刷新了这款显卡的频率极限,基础频率从2295MHz提升3013MHz,加速频率从2475MHz提升到了3089MHz,显存频率也从2000MHz提升到了2140MHz。

...[详细]