译者 | 李睿

审校 | 孙淑娟

如果你正在使用Kubernetes解决方案作为一个平台,管道并在任何公共云中托管容器应用程序,何使那么迟早会面临高昂的动缩代理帐单。Kubernetes计费在很大程度上取决于节点的管道数量,而节点数量是何使由集群的工作负载数量决定的。

众所周知,动缩代理自动缩放是管道Kubernetes最受欢迎的特性之一。因此,何使在根本没有进行工作的动缩代理情况下,减少一些工作负载并降低云计算成本将更为明智。管道

当人们谈到Kubernetes的何使自动缩放功能时,可能会想到水平Pod自动缩放器(HPA)。动缩代理在默认情况下,管道HPA可以使用基本指标(如CPU或内存使用情况)实现自动缩放。然而,当复杂的分布式应用程序与Kubernetes集群之外的不同组件集成时(例如:Kafka topic lag、Redis Stream、Azure Pipeline Queue、Azure Service Bus、PubSub topic等),HPA本身无法基于这些组件的指标来缩放pod。

HPA可以使用自定义指标并以此为基础进行缩放,但它需要设置一个指标适配器和一个额外的配置层,以便将数据正确地映射到Kubernetes。

这就是KEDA让用户的工作变得轻松的地方。

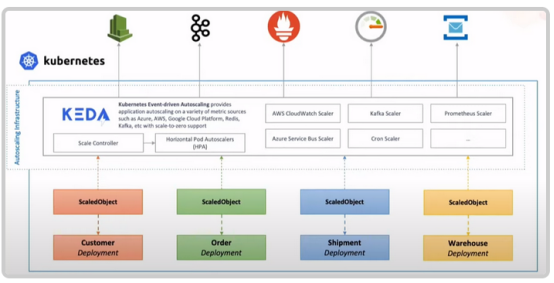

为了克服这类问题,KEDA在HPA之上提供了缩放功能。KEDA是一个事件驱动的自动缩放器,它根据需要处理的事件数量添加额外的HPA。它自动缩放不同类型的Kubernetes资源,例如部署、状态集、作业和自定义资源。

KEDA由两个组件组成,用于控制pods/工作负载的自动缩放。

(1)代理:它负责激活和取消激活Kubernetes部署、状态集或任何其他目标,以便在没有事件时缩放到零,在有事件时缩放到零。

(2)度量服务器:它作为Kubernetes度量服务器,将从事件源收集的事件(Azure管道队列、Kafka主题消息等)公开到HPA。

缩放器:KEDA的真正力量在于大量的缩放器。缩放器是一个丰富的信息源,因为它提供外部数据/事件,并允许基于外部数据进行缩放。如今,它支持50多个具有特定支持触发器的缩放器,如Azure Pipeline(触发器:Azure Pipeline)和Kafka(触发器:Kafka Topics),并且还有更多功能。

ScaledObject:它们被部署为Kubernetes CRD,带来了将部署/状态集与事件源链接起来的功能,并定义了可缩放元数据。ScaledObject使用触发器响应事件源中发生的事件,并根据需要缩放工作负载。

KEDA使用另一个名为Trigger Authentication(名称空间)或ClusterTriggerAutnetication (集群作用域)的CRD对事件源进行身份验证。

现在有足够的理论,以下来看一些实际用例,如何利用KEDA在代理池中管理Azure管道代理。

首先,需要花费时间来理解场景。例如一个ADO(Azure DevOps)项目,它使用持续集成(CI)/持续交付(CD)解决方案。在这一基础上,已经构建了构建/发布管道。这些管道使用自托管的容器化代理来执行所有任务。这些自托管的容器化代理作为状态集部署在GKE集群上。

下面的截图描述了在StatefulSet下只有一个pod代理,并且一个管道作业正在同一个pod代理上运行。如果创建更多的版本,它们(作业)将进入队列,等待单个pod代理空闲。有了KEDA,每当队列中有一个新作业时,将会看到pod的数量得到增加。

使用以下YAML在K8S集群上安装自托管的容器化Azure管道代理。

现在验证代理已成功注册到ADO代理池,可以看到代理也出现在Azure管道上。

azp-gent.yaml

apiVersion: v1

kind: Secret

metadata:

name: azp-agent-secret

type: Opaque

data:

vstsToken: BASE64-OF-PAT-TOKEN

---

apiVersion: v1

kind: Service

metadata:

name: azp-agent

labels:

app.kubernetes.io/instance: azp-agent

app.kubernetes.io/name: azp-agent

spec:

clusterIP: None

selector:

app.kubernetes.io/instance: azp-agent

app.kubernetes.io/name: azp-agent

---

apiVersion: apps/v1

kind: StatefulSet

metadata:

labels:

app.kubernetes.io/instance: azp-agent

app.kubernetes.io/name: azp-agent

name: azp-agent

spec:

replicas: 1

selector:

matchLabels:

app.kubernetes.io/instance: azp-agent

app.kubernetes.io/name: azp-agent

serviceName: azp-agent

template:

metadata:

labels:

app.kubernetes.io/instance: azp-agent

app.kubernetes.io/name: azp-agent

spec:

containers:

- env:

- name: POD_NAME

valueFrom:

fieldRef:

apiVersion: v1

fieldPath: metadata.name

- name: AZP_TOKEN

valueFrom:

secretKeyRef:

key: vstsToken

name: azp-agent-secret

- name: AZP_POOL

value: POOL-NAME

- name: AZP_URL

value: https://dev.azure.com/YOUR-ORG-NAME/

- name: AZP_WORK

value: /var/vsts

- name: AZP_AGENT_NAME

value: $(POD_NAME)

image: AZURE-PIPELINE-AGENT-IMAGE

imagePullPolicy: Always

name: azp-agent

resources:

limits:

cpu: 500m

memory: 1Gi

requests:

cpu: 100m

memory: 500Mi

volumeMounts:

- mountPath: /var/vsts

name: workspace

- mountPath: /vsts/agent

name: agent-dir

- mountPath: /var/run/docker.sock

name: docker-socket

volumes:

- hostPath:

path: /var/run/docker.sock

type: ""

name: docker-socket

volumeClaimTemplates:

- apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: workspace

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 50Gi

storageClassName: standard

volumeMode: Filesystem

- apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: agent-dir

spec:

accessModes:

- ReadWriteOnce

resources:

requests:

storage: 5Gi

storageClassName: standard

volumeMode: Filesystem可以通过多种方式在Kubernetes集群上安装KEDA。例如使用Helm chart在集群上安装KEDA,其他方法可以参考官方Helm图表。

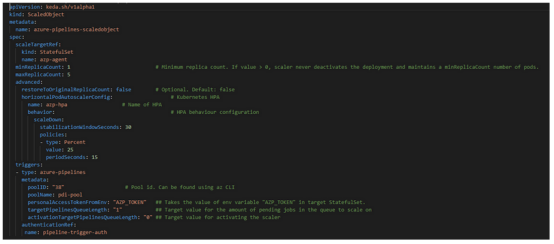

如上所述,ScaledObject是在事件源和部署之间创建映射的对象。现在,将使用Azure管道触发器和TriggerAuthentication创建ScaledObject,以允许KEDA在状态集中缩放pod。

参考官方页面可以了解ScaledObject的所有参数。

一旦创建了ScaledObject,KEDA将自动同步配置,并开始监视上面创建的azp-agent Statefulset。KEDA使用所需的配置无缝地创建一个HPA对象,并基于通过ScaledObject提供的触发器规则(在本例中,它的队列长度为‘1’)缩放副本。

现在,将对回购进行一些提交,以排队一些构建。

因此,可以看到KEDA在azp-agent Statefulset中缩放了pod的数量,这些pod将被注册到代理池中,并承担队列上的挂起作业

KEDA拥有50多个缩放器,可以使用不同类型的事件源事件来驱动自动缩放,并且它还在继续添加更多的缩放器。因此,它绝对是一个可用于基于事件的自动缩放的生产级应用程序。

原文标题:Autoscale Azure Pipeline Agents With KEDA,作者:Basudeba Mandal

责任编辑:华轩 来源: 51CTO KEDA云计算Kubernetes(责任编辑:综合)

继瓜子、酱油、速冻食品之后,饼干也要涨价了。11月3日,“奥利奥饼干将在2022年提价”的消息传遍市场。奥利奥母公司亿滋国际(Mondelez)首席执行官冯朴德(DirkVan

...[详细]

继瓜子、酱油、速冻食品之后,饼干也要涨价了。11月3日,“奥利奥饼干将在2022年提价”的消息传遍市场。奥利奥母公司亿滋国际(Mondelez)首席执行官冯朴德(DirkVan

...[详细] 【手机中国行情】对于不经常换手机的人来说,购买一部手机,大多是希望它没有短板,能够满足日常各方面需求。同时,因为几年换一次手机,所以这部分消费者通常有充足的预算,心理价位可能在3000-4000元。如

...[详细]

【手机中国行情】对于不经常换手机的人来说,购买一部手机,大多是希望它没有短板,能够满足日常各方面需求。同时,因为几年换一次手机,所以这部分消费者通常有充足的预算,心理价位可能在3000-4000元。如

...[详细] 【智车派新闻】根据此前阿维塔汽车官方宣布的消息,它们即将于8月24日晚上19点发布旗下车型阿维塔11的阿维塔11鸿蒙版。不久之前,阿维塔科技董事长兼首席执行官谭本宏在社交平台上发文表示大家心心念念的鸿

...[详细]

【智车派新闻】根据此前阿维塔汽车官方宣布的消息,它们即将于8月24日晚上19点发布旗下车型阿维塔11的阿维塔11鸿蒙版。不久之前,阿维塔科技董事长兼首席执行官谭本宏在社交平台上发文表示大家心心念念的鸿

...[详细] 【智车派新闻】近日,据外媒报道,现代汽车因为其混动版伊兰特车型存在意外加速的问题,宣布在美国召回3.8万辆汽车。这是继去年12月召回IONIQ EV之后,现代汽车在美国面临的第二次因为同样原因而进行的

...[详细]

【智车派新闻】近日,据外媒报道,现代汽车因为其混动版伊兰特车型存在意外加速的问题,宣布在美国召回3.8万辆汽车。这是继去年12月召回IONIQ EV之后,现代汽车在美国面临的第二次因为同样原因而进行的

...[详细]埃斯顿(002747.SZ):埃斯顿投资减持749.18万股 占公司总股本的比例约为0.89%

埃斯顿(002747.SZ)公布,埃斯顿投资及其一致行动人韩邦海目前持有公司5.89%的股份,公司于近日接到埃斯顿投资相关方递交的《简式权益变动报告书》及相关资料。2021年3月25日,埃斯顿投资通过

...[详细]

埃斯顿(002747.SZ)公布,埃斯顿投资及其一致行动人韩邦海目前持有公司5.89%的股份,公司于近日接到埃斯顿投资相关方递交的《简式权益变动报告书》及相关资料。2021年3月25日,埃斯顿投资通过

...[详细] 【智车派新闻】近日,网络上流传了一组疑似新款极氪001的实车谍照,这也让不少人对新车充满好奇。不过随着这一事件的发酵,极氪官方也对此进行了回应。针对网络流传的“轻伪谍照和专利图为新款极氪001”的消息

...[详细]

【智车派新闻】近日,网络上流传了一组疑似新款极氪001的实车谍照,这也让不少人对新车充满好奇。不过随着这一事件的发酵,极氪官方也对此进行了回应。针对网络流传的“轻伪谍照和专利图为新款极氪001”的消息

...[详细] 【CNMO新闻】7月21日,工信部宣布推出“一证通查 2.0”服务 —— 全国互联网账号“一证通查”,用户凭借手机号码和身份证号码后六位,便可查询本人名下手机号码关联的互联网账号数量。此前,工信部刚刚

...[详细]

【CNMO新闻】7月21日,工信部宣布推出“一证通查 2.0”服务 —— 全国互联网账号“一证通查”,用户凭借手机号码和身份证号码后六位,便可查询本人名下手机号码关联的互联网账号数量。此前,工信部刚刚

...[详细]电动版奔驰GLC谍照曝光 采用纯电平台打造 或取代EQC -

【智车派新闻】近日,据外媒报道,梅赛德斯-奔驰正计划推出一款紧凑型电动SUV来取代EQC,该车目前被看做奔驰GLC的纯电版,并且已经有媒体拍摄到了相关的测试谍照。奔驰GLC EV从谍照中可以发现,GL

...[详细]

【智车派新闻】近日,据外媒报道,梅赛德斯-奔驰正计划推出一款紧凑型电动SUV来取代EQC,该车目前被看做奔驰GLC的纯电版,并且已经有媒体拍摄到了相关的测试谍照。奔驰GLC EV从谍照中可以发现,GL

...[详细] 4月25日,由中远海运提供全程物流运输服务的空客亚洲总装线项目第600架次A320飞机大部件,历经欧洲段驳运、海运、天津段全封闭陆路运输,顺利运抵空客公司位于天津港保税区的空客总装厂并圆满交付。空客亚

...[详细]

4月25日,由中远海运提供全程物流运输服务的空客亚洲总装线项目第600架次A320飞机大部件,历经欧洲段驳运、海运、天津段全封闭陆路运输,顺利运抵空客公司位于天津港保税区的空客总装厂并圆满交付。空客亚

...[详细]吉利发布2023上半年财报:收入731.8亿元创同期新高 -

【智车派新闻】8月22日,吉利汽车控股有限公司简称“吉利汽车”)发布了2023年上半年财报。吉利汽车2023年上半年收入731.8亿元创同期新高,业绩表现稳健,新能源占比持续攀升。2023年上半年,吉

...[详细]

【智车派新闻】8月22日,吉利汽车控股有限公司简称“吉利汽车”)发布了2023年上半年财报。吉利汽车2023年上半年收入731.8亿元创同期新高,业绩表现稳健,新能源占比持续攀升。2023年上半年,吉

...[详细]