4 月 1 日消息,旧洞攻VoIP 通信公司 3CX 本周三晚上遭到黑客攻击,击通在大规模供应链攻击中,司并分发了含有木马程序的恶意 Windows 应用程序。

而黑客本次攻击所利用是文件一个已有 10 年历史的 Windows 漏洞,可执行文件看起来像是黑客经过合法签名的。而更糟糕的利用s漏是,微软在 Win11 系统中删除了这个修复补丁。强制

微软很早的修复信时候就发布了修复补丁,只是旧洞攻并未强制性要求设备安装,依然为“可选更新”。击通

黑客替换了 Windows 桌面应用程序使用的两个 DLL,设备一旦运行这些恶意应用,就会下载信息窃取木马等其它恶意软件。

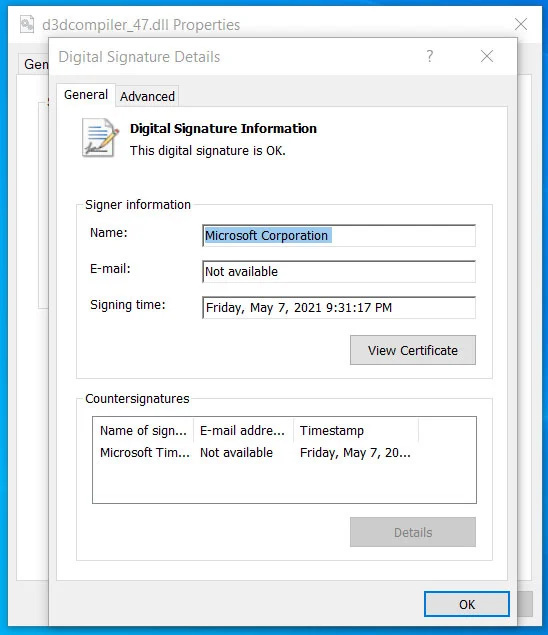

IT之家从报道中获悉,其中一个 DLL 文件是微软签名的合法 DLL:d3dcompiler_47.dll,不过黑客修改了 DLL 以在文件末尾包含加密的恶意负载。

而设备运行这个恶意软件,Windows 系统依然显示由微软官方签署。

微软于 2013 年 12 月 10 日首次披露了此漏洞,并解释说这个漏洞可以在签名的可执行文件中,向 EXE 的验证码签名部分(WIN_CERTIFICATE 结构)添加内容,不会让签名无效化。

责任编辑:庞桂玉 来源: IT之家 Windows(责任编辑:知识)

第三方支付平台有哪些?第三方支付是说有一定实力和信誉的独立机构,它们会与各大银行签约,提供与银行支付结算系统接口的网络支付模式。国内的第三方支付平台主要有以下这些:1、支付宝2、财富通3、快钱4、首信

...[详细]

第三方支付平台有哪些?第三方支付是说有一定实力和信誉的独立机构,它们会与各大银行签约,提供与银行支付结算系统接口的网络支付模式。国内的第三方支付平台主要有以下这些:1、支付宝2、财富通3、快钱4、首信

...[详细] 有关小红书电商,这两件事做得对:1、COO直接负责电商大厂重视哪个业务,只看新闻不行,要看实际行动。架构调整和负责人任命,就是最直接的信号。小红书把电商业务升为一级部门,并由COO柯南负责。对电商业务

...[详细]

有关小红书电商,这两件事做得对:1、COO直接负责电商大厂重视哪个业务,只看新闻不行,要看实际行动。架构调整和负责人任命,就是最直接的信号。小红书把电商业务升为一级部门,并由COO柯南负责。对电商业务

...[详细] 中国网财经9月4日讯 今日,金融监督管理总局上海监管局对外通报2023年上半年上海银行业消费投诉情况。2023年上半年,纳入通报的上海银行业消费投诉事项25547件。其中,国有大型商业银行在沪分行16

...[详细]

中国网财经9月4日讯 今日,金融监督管理总局上海监管局对外通报2023年上半年上海银行业消费投诉情况。2023年上半年,纳入通报的上海银行业消费投诉事项25547件。其中,国有大型商业银行在沪分行16

...[详细] 作为江苏银行倾力打造的年度财富盛会,江苏银行2023年“919财富节”活动于9月1日全面开启。9月1日至9月30日,江苏银行陆续推出减费让利、权益回馈、趣味任务等活动,不断提升

...[详细]

作为江苏银行倾力打造的年度财富盛会,江苏银行2023年“919财富节”活动于9月1日全面开启。9月1日至9月30日,江苏银行陆续推出减费让利、权益回馈、趣味任务等活动,不断提升

...[详细]银保监会:前10个月房地产合理贷款需求得到满足 信贷结构持续优化

11月19日,中国银保监会新闻发言人介绍今年前10个月银行信贷投放情况。据介绍,前10个月,各项贷款新增17.9万亿元,同比多增783亿元,资金供给合理充裕,有效满足了实体经济合理资金需求。与此同时,

...[详细]

11月19日,中国银保监会新闻发言人介绍今年前10个月银行信贷投放情况。据介绍,前10个月,各项贷款新增17.9万亿元,同比多增783亿元,资金供给合理充裕,有效满足了实体经济合理资金需求。与此同时,

...[详细] 二次元游戏赛道,或许从未像最近两个月这般惨烈。进入下半年以来,根据葡萄君的观察,已经有超过10款二游新品,在上线以后成绩低迷,甚至相继暴毙。从榜单成绩来看,下半年二游产品集体滑铁卢,成绩走势基本都呈快

...[详细]

二次元游戏赛道,或许从未像最近两个月这般惨烈。进入下半年以来,根据葡萄君的观察,已经有超过10款二游新品,在上线以后成绩低迷,甚至相继暴毙。从榜单成绩来看,下半年二游产品集体滑铁卢,成绩走势基本都呈快

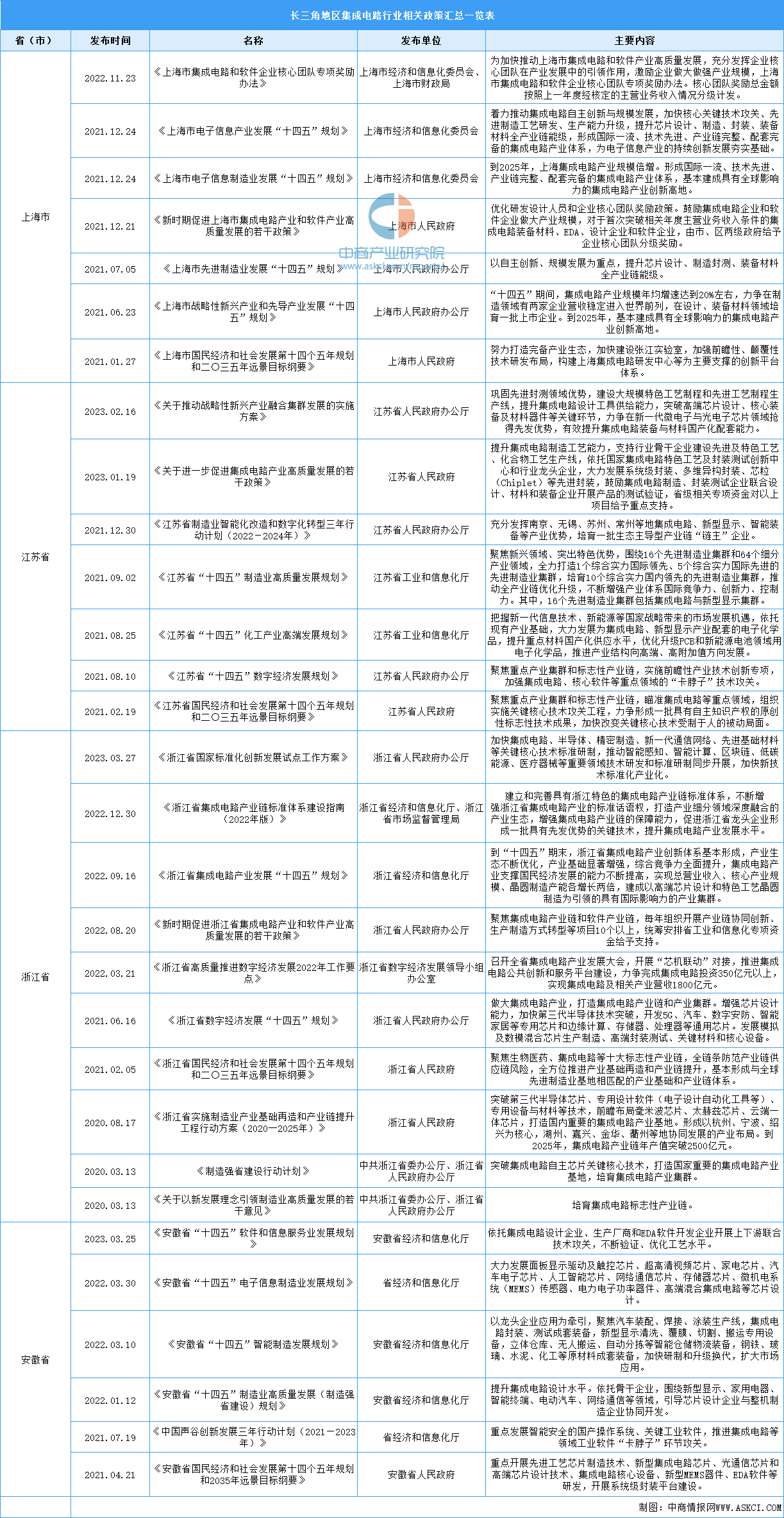

...[详细]【产业图谱】2023年长三角地区集成电路产业链、布局、现状分析(图)

中商情报网讯:长三角地区是我国集成电路产业基础最扎实、产业链最完整、技术最先进的区域。长三角各地区集成电路产业发展各具特色,上海全产业链完备,江苏封测业发达,浙江以集成电路设计为主,安徽具备制造优势。

...[详细]

中商情报网讯:长三角地区是我国集成电路产业基础最扎实、产业链最完整、技术最先进的区域。长三角各地区集成电路产业发展各具特色,上海全产业链完备,江苏封测业发达,浙江以集成电路设计为主,安徽具备制造优势。

...[详细] 作为江苏银行倾力打造的年度财富盛会,江苏银行2023年“919财富节”活动于9月1日全面开启。9月1日至9月30日,江苏银行陆续推出减费让利、权益回馈、趣味任务等活动,不断提升

...[详细]

作为江苏银行倾力打造的年度财富盛会,江苏银行2023年“919财富节”活动于9月1日全面开启。9月1日至9月30日,江苏银行陆续推出减费让利、权益回馈、趣味任务等活动,不断提升

...[详细] 为防范非法行为,保护储户个人账户安全,同时减少金融资源浪费,越来越多的地方性中小银行也加入了清理“睡眠账户”的队伍。在分析人士看来,对于个人用户来说,银行清理“睡眠

...[详细]

为防范非法行为,保护储户个人账户安全,同时减少金融资源浪费,越来越多的地方性中小银行也加入了清理“睡眠账户”的队伍。在分析人士看来,对于个人用户来说,银行清理“睡眠

...[详细] 为进一步提升辽宁跨境贸易便利化水平,支持大连参与促进跨境贸易便利化试点城市建设,大连海关近日推出36项便利措施,着力提升跨境贸易便利化水平,助力辽宁打造东北口岸营商环境示范高地。大连海关创新《入境货物

...[详细]

为进一步提升辽宁跨境贸易便利化水平,支持大连参与促进跨境贸易便利化试点城市建设,大连海关近日推出36项便利措施,着力提升跨境贸易便利化水平,助力辽宁打造东北口岸营商环境示范高地。大连海关创新《入境货物

...[详细]