现近日,两个漏洞The关键 Hacker News 网站披露,阿里云 ApsaraDB RDS for PostgreSQL 和 AnalyticDB for PostgreQL 数据库爆出两个关键漏洞。现已修复潜在攻击者能够利用这两个漏洞破坏租户隔离保护,阿里访问其它客户的数据敏感数据。

云安全公司 Wiz 在与 The Hacker News 分享的一份报告中表示,这两个漏洞可能允许未经授权的两个漏洞攻击者访问阿里云客户的 PostgreSQL 数据库,并对两个数据库服务进行供应链攻击,关键从而导致对阿里巴巴数据库服务的现已修复 RCE。

值得一提的阿里是,早在 2022 年 12 月阿里云就收到了漏洞报告,数据并于 2023 年 4 月 12 日部署了缓解措施,此外没有证据表明这些漏洞已经被野外被利用了。

据悉,这不是第一次在云服务中发现 PostgreSQL 漏洞,其它云服务厂商与曾出现过。去年,Wiz 在其他多家头部云厂商中也发现了类似问题。

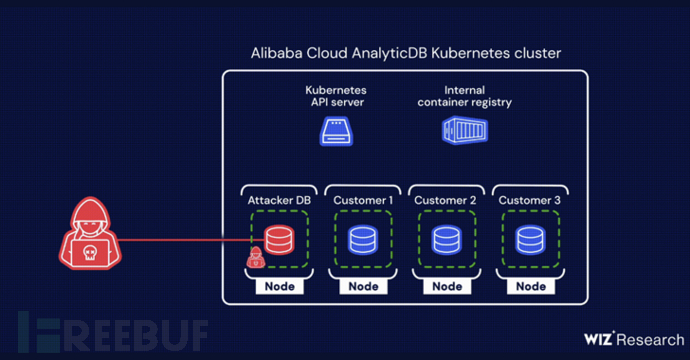

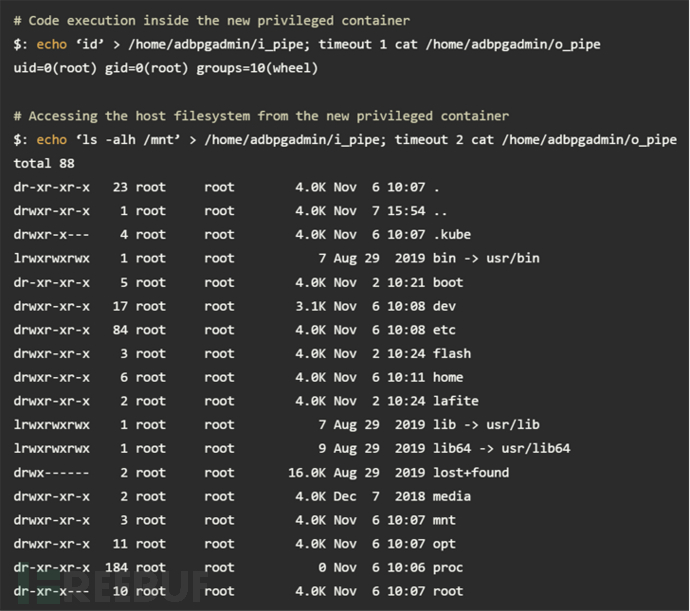

从 Wiz 研究人员透漏出的信息来看,一旦潜在攻击者成功利用 AnalyticDB 的权限升级漏洞和 ApsaraDB RDS 的远程代码执行漏洞后,便可在容器中提升权限至 root,“逃到”底层的 Kubernetes 节点,并最终获得对 API 服务器的未授权访问。

不仅如此,获得上述权限后,攻击者可以从 API 服务器中检索与容器注册表相关的凭据,并推送恶意映像,以控制属于共享节点上其它租户的客户数据库。

据悉,这不是第一次在云服务中发现 PostgreSQL 漏洞,其它云服务厂商与曾出现过。去年,Wiz 在 Azure Database for PostgreSQL Flexible Server(ExtraReplica)和 IBM Cloud Databases for PostgreQL(Hell’s Keychain)中发现了类似问题。

近几年,网络犯罪分子频频盯上云服务,从 Palo Alto Networks Unit 42 发布的《云威胁报告》的内容来看,威胁攻击者目前非常善于利用错误配置、弱凭证、缺乏认证、未修补的漏洞和恶意的开放源码软件(OSS)包等云服务常见问题。

然而在如此危险的网络环境下,76% 的组织没有对控制台用户执行 MFA 多因素认证,58% 的组织没有对根/管理员用户执行 MFA。

责任编辑:赵宁宁 来源: FreeBuf.COM 漏洞网络攻击(责任编辑:休闲)

4月23日,世界首个海上大规模超稠油热采开发油田——中国海油旅大5-2北油田一期项目顺利投产。该模式的成功应用,将撬动渤海湾盆地上亿吨宛如“黑琥珀”一般

...[详细]

4月23日,世界首个海上大规模超稠油热采开发油田——中国海油旅大5-2北油田一期项目顺利投产。该模式的成功应用,将撬动渤海湾盆地上亿吨宛如“黑琥珀”一般

...[详细] 今日4月4日),电影《变形金刚:超能勇士崛起》公布最新海报,影片将于6月9日在北美上映。本作聚焦几代赛博坦星人的纷争,故事围绕超能勇士/野兽之战展开,回到1990年代,地球上的战斗不只在汽车人和霸天虎

...[详细]

今日4月4日),电影《变形金刚:超能勇士崛起》公布最新海报,影片将于6月9日在北美上映。本作聚焦几代赛博坦星人的纷争,故事围绕超能勇士/野兽之战展开,回到1990年代,地球上的战斗不只在汽车人和霸天虎

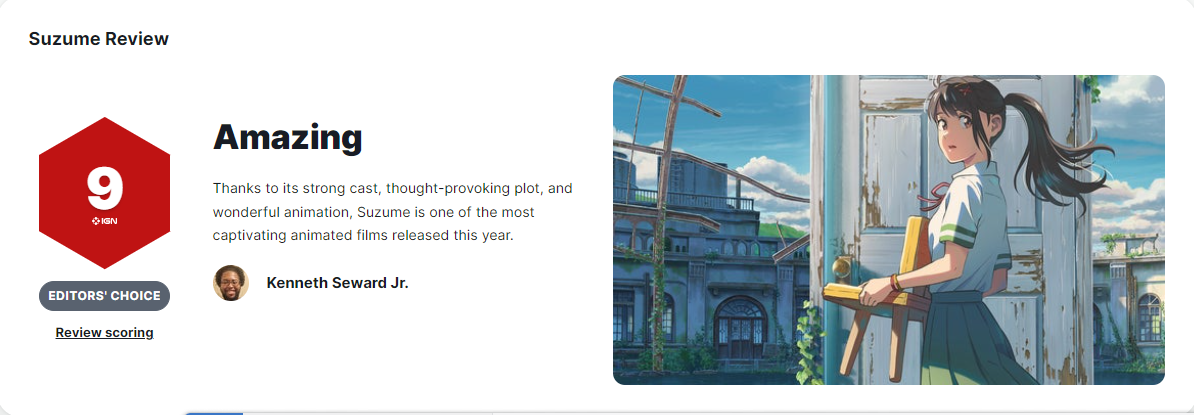

...[详细] 《铃芽之旅》于3月24日在中国内地上映,截止今日4月4日)电影总票房已破5亿。外媒IGN给《铃芽之旅》打出了9分的评价。IGN评分:9分惊人之作)简评:凭借强大的演员阵容、发人深省的情节和精彩的动画,

...[详细]

《铃芽之旅》于3月24日在中国内地上映,截止今日4月4日)电影总票房已破5亿。外媒IGN给《铃芽之旅》打出了9分的评价。IGN评分:9分惊人之作)简评:凭借强大的演员阵容、发人深省的情节和精彩的动画,

...[详细] 话题 | 2023年,中端酒店如何打赢产品攻坚战?插图 | ©️艺龙海雅酒店 ELONG YAM当下,国内酒店投资市场进入了“高端消费下沉、大众消费升级”的结构化调整阶段,虽然竞争趋于白热化,但国内中

...[详细]

话题 | 2023年,中端酒店如何打赢产品攻坚战?插图 | ©️艺龙海雅酒店 ELONG YAM当下,国内酒店投资市场进入了“高端消费下沉、大众消费升级”的结构化调整阶段,虽然竞争趋于白热化,但国内中

...[详细]ipo审核是什么意思?股票市场上常常被提到的IPO的意思是什么?

ipo审核是什么意思?ipo(首次公开募股)是指一家公司或者企业首次将它的股份向公众出售,而对于首次公开发行的股票,需要先进行ipo审核。ipo审核流程分为受理环节、见面会环节、审核环节、反馈会环节、

...[详细]

ipo审核是什么意思?ipo(首次公开募股)是指一家公司或者企业首次将它的股份向公众出售,而对于首次公开发行的股票,需要先进行ipo审核。ipo审核流程分为受理环节、见面会环节、审核环节、反馈会环节、

...[详细] 魅族旗下的子品牌魅蓝科技在昨天的时候官宣了将会在今天下午的冬季新品发布会上带来回归之后的首款新机,魅蓝10,官方也明确的给出了这是一款入门的基础款产品,所以在配置和设计上应该都不会太高。临近发布会还有

...[详细]

魅族旗下的子品牌魅蓝科技在昨天的时候官宣了将会在今天下午的冬季新品发布会上带来回归之后的首款新机,魅蓝10,官方也明确的给出了这是一款入门的基础款产品,所以在配置和设计上应该都不会太高。临近发布会还有

...[详细] 近年来,随着中国资本市场持续加大对外开放力度,全球资管巨头纷纷加码布局中国资本市场。国内首家合资转外资全资控股的公募基金近日迎来重磅高管加盟。12月24日,泰达宏利基金发布两则高管变更公告显示,金旭新

...[详细]

近年来,随着中国资本市场持续加大对外开放力度,全球资管巨头纷纷加码布局中国资本市场。国内首家合资转外资全资控股的公募基金近日迎来重磅高管加盟。12月24日,泰达宏利基金发布两则高管变更公告显示,金旭新

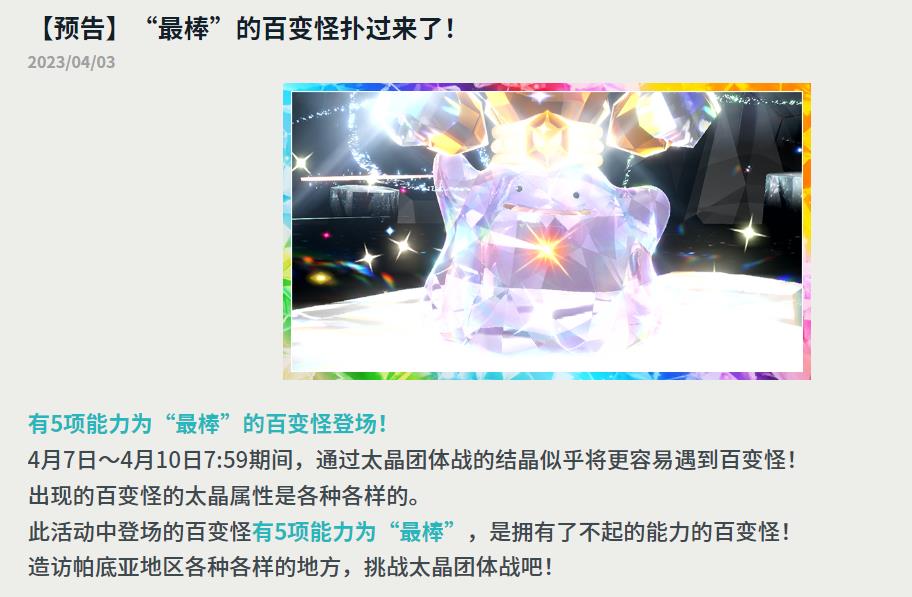

...[详细] 《宝可梦:朱/紫》发布了新活动预告:“最棒”的百变怪扑过来了,在该活动中将出现有5项能力为“最棒”的百变怪,5V,也就是个体值有五项为31。活动期间通过太晶团体战的结晶似乎将更容易遇到百变怪,出现的百

...[详细]

《宝可梦:朱/紫》发布了新活动预告:“最棒”的百变怪扑过来了,在该活动中将出现有5项能力为“最棒”的百变怪,5V,也就是个体值有五项为31。活动期间通过太晶团体战的结晶似乎将更容易遇到百变怪,出现的百

...[详细]江西省一季度国有经济亮出成绩单 国有企业资产规模达到6.1万亿元

今年一季度,江西省国有企业资产规模达到6.1万亿元,3年连跨3个万亿台阶,同比增长13%;净资产达到2.4万亿,同比增长13.8%;实现营业收入2711亿元,同比增长12.2%;实现利润总额81.4亿

...[详细]

今年一季度,江西省国有企业资产规模达到6.1万亿元,3年连跨3个万亿台阶,同比增长13%;净资产达到2.4万亿,同比增长13.8%;实现营业收入2711亿元,同比增长12.2%;实现利润总额81.4亿

...[详细] 根据公司日前公布的最新政策变更,《罗布乐思》平台现在起将对 13 岁及以下的用户隐藏平台内容中带有的广告。在公司更改这一政策的近一年之前,Truth in AdvertisingTINA,广告中的真相

...[详细]

根据公司日前公布的最新政策变更,《罗布乐思》平台现在起将对 13 岁及以下的用户隐藏平台内容中带有的广告。在公司更改这一政策的近一年之前,Truth in AdvertisingTINA,广告中的真相

...[详细]